Tội phạm mạng đã gia tăng muộn, với các cuộc tấn công ransomware (WannaCry, NotPetya), cơ sở dữ liệu bị tấn công (Equachus, Sony, Yahoo) và backtime phần mềm (Floxif / CCleaner, ShadowPad / NetSarang) thường xuyên xuất hiện. Mặc dù quy mô và phạm vi của các cuộc tấn công này là đáng kinh ngạc, nhưng thực tế là, tội phạm mạng không bị hạn chế chỉ để đánh cắp dữ liệu, danh tính hoặc tiền của bạn. Phạm vi của tội phạm trong thế giới ảo cũng lớn như trong thế giới thực, nếu không muốn nói là nhiều hơn. Một loại tấn công mạng đã trở thành tâm điểm của sự chậm trễ là DDoS hoặc dịch vụ từ chối dịch vụ phân tán thường chia rẽ cộng đồng hacker mũ trắng trong những năm qua. Với nhà cung cấp dịch vụ CDN hàng đầu Cloudflare hiện công bố bảo vệ DDoS miễn phí cho tất cả các khách hàng của mình, cuộc tranh luận lâu đời về DDoS 'đạo đức' với DDoS độc hại đã bắt đầu một lần nữa, với cả hai bên tham gia hỗ trợ đầy đủ cho các lập luận tương ứng của họ. Với cuộc tranh luận về các cuộc tấn công DDoS đang hoành hành trên internet, chúng ta hãy xem xét chi tiết hiện tượng ngày hôm nay để cố gắng không chỉ tìm hiểu thêm về nó, mà còn để cố gắng hiểu tại sao những kẻ tấn công và các nhóm vận động tự do ngôn luận tiếp tục thất bại trong những nỗ lực của họ để đi đến thống nhất về nó ngay từ đầu:

DDoS là gì và nó hoạt động như thế nào?

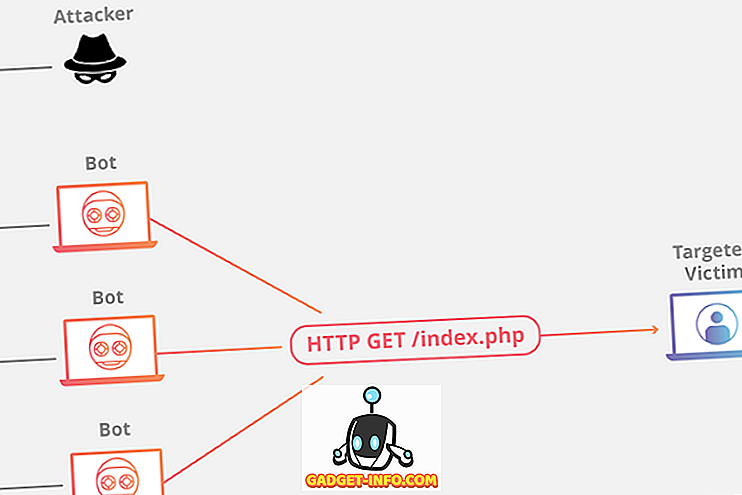

Nói một cách đơn giản nhất, một cuộc tấn công từ chối dịch vụ phân tán (DDoS) là một nỗ lực nhằm phá vỡ hoạt động bình thường của một trang web hoặc mạng bằng cách làm ngập máy chủ mục tiêu với lượng lưu lượng truy cập quá cao làm chậm hoặc làm sập mạng hoàn toàn . Điều này đạt được bằng cách sử dụng nhiều hệ thống bị xâm nhập như một phần của 'botnet' có thể bao gồm bất kỳ thiết bị kết nối mạng nào, bao gồm, nhưng không giới hạn ở máy tính, điện thoại thông minh và thiết bị IoT. Các tin tặc mũ đen cũng như các kẻ tấn công sử dụng các công cụ tinh vi khác nhau để thực hiện các cuộc tấn công này bằng cách không chỉ làm ngập các máy chủ mục tiêu với lưu lượng không đáng kể, mà còn bằng cách sử dụng các kỹ thuật xâm nhập tinh vi và khó phát hiện hơn nhằm vào an ninh mạng quan trọng cơ sở hạ tầng, như tường lửa và IDS / IPS (Hệ thống phát hiện / ngăn chặn xâm nhập).

DoS là gì và nó khác với DDoS như thế nào?

Các cuộc tấn công từ chối dịch vụ (DoS) chính xác là những gì nó nghe có vẻ như trong chừng mực vì nó ngăn người dùng hợp pháp truy cập vào các máy chủ, hệ thống hoặc tài nguyên mạng khác. Như trường hợp của các cuộc tấn công DDoS, một người hoặc những người thực hiện một cuộc tấn công như vậy thường sẽ làm ngập cơ sở hạ tầng được nhắm mục tiêu với một khối lượng yêu cầu không cần thiết quá cao để áp đảo các tài nguyên của nó, do đó gây khó khăn hoặc thậm chí là không thể đối với mạng bị ảnh hưởng hoặc hệ thống để đáp ứng yêu cầu dịch vụ chính hãng. Đối với người dùng cuối, các hiệu ứng của DoS không hoàn toàn khác với DDoS, nhưng không giống như trước đây thường sử dụng một máy duy nhất và kết nối internet đơn lẻ để thực hiện cuộc tấn công, sau này sử dụng nhiều thiết bị bị xâm nhập để tràn vào mục tiêu dự định, làm cho nó cực kỳ khó phát hiện và ngăn chặn.

Các loại tấn công DDoS khác nhau là gì?

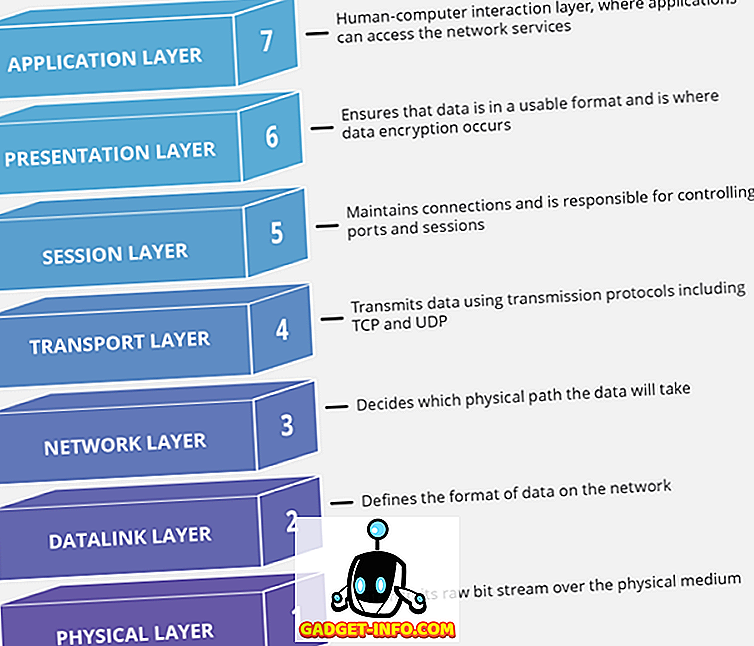

Như đã đề cập trước đó, cả tội phạm mạng và kẻ tấn công sử dụng vô số vectơ tấn công để thực hiện các cuộc tấn công DDoS của chúng, nhưng phần lớn các cuộc tấn công này, phần lớn, sẽ thuộc ba loại lớn: Tấn công thể tích hoặc Băng thông, Tấn công giao thức hoặc Tấn công Kiệt sức và Tấn công lớp ứng dụng hoặc Tấn công lớp 7. Tất cả các cuộc tấn công này nhắm vào các thành phần khác nhau của kết nối mạng bao gồm 7 lớp khác nhau, như được thấy trong hình dưới đây:

1. Tấn công thể tích hoặc Tấn công băng thông

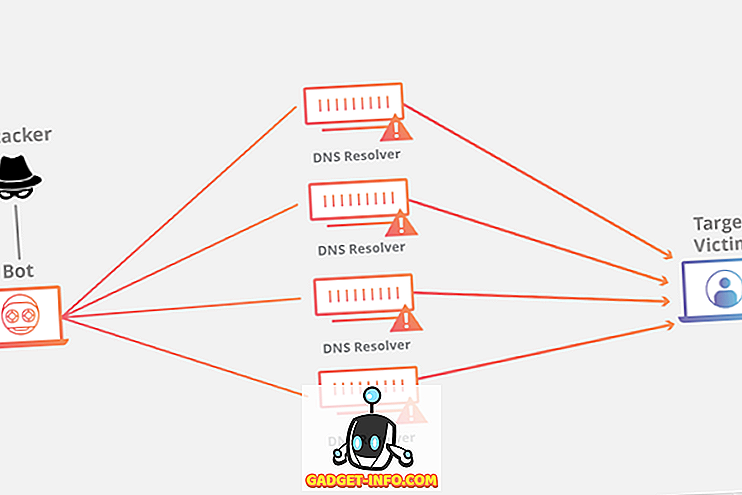

Những kiểu tấn công này được cho là chiếm hơn một nửa trong số các cuộc tấn công DDoS được thực hiện trên toàn thế giới mỗi năm. Có nhiều loại tấn công thể tích khác nhau, trong đó phổ biến nhất là lũ lụt Giao thức gói dữ liệu người dùng (UDP), theo đó kẻ tấn công gửi một số lượng lớn các gói UDP đến các cổng ngẫu nhiên trên máy chủ từ xa, khiến máy chủ liên tục kiểm tra và phản hồi các ứng dụng tồn tại, do đó làm cho nó không đáp ứng với lưu lượng truy cập hợp pháp. Các kết quả tương tự cũng có thể đạt được bằng cách làm ngập máy chủ nạn nhân với các yêu cầu tiếng vang ICMP (Giao thức tin nhắn điều khiển Internet) từ nhiều địa chỉ IP thường bị giả mạo. Máy chủ mục tiêu cố gắng đáp ứng từng yêu cầu không có thật này, cuối cùng trở nên quá tải và không có khả năng đáp ứng các yêu cầu tiếng vang ICMP chính hãng. Các cuộc tấn công thể tích được đo bằng bit trên giây (Bps).

2. Tấn công giao thức hoặc tấn công kiệt sức

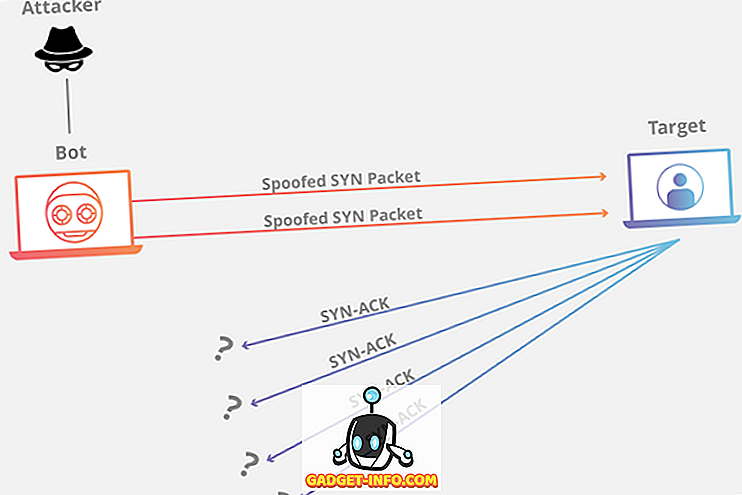

Các cuộc tấn công giao thức, còn được gọi là các cuộc tấn công xả trạng thái, tiêu tốn dung lượng bảng trạng thái kết nối của không chỉ các máy chủ ứng dụng web, mà còn các thành phần cơ sở hạ tầng khác, bao gồm các tài nguyên trung gian, như bộ cân bằng tải và tường lửa. Các loại tấn công này được đặt tên là 'tấn công giao thức' vì chúng nhắm vào các điểm yếu trong lớp 3 và 4 của ngăn xếp giao thức để đạt được mục tiêu của chúng. Ngay cả các thiết bị thương mại tiên tiến được thiết kế đặc biệt để duy trì trạng thái trên hàng triệu kết nối cũng có thể bị ảnh hưởng xấu bởi các cuộc tấn công giao thức. Một trong những cuộc tấn công giao thức được biết đến nhiều nhất là 'lũ lụt' khai thác 'cơ chế bắt tay ba chiều' trong TCP. Cách thức hoạt động của nó, máy chủ gửi một loạt các gói TCP / SYN, thường có địa chỉ người gửi giả mạo, để tiêu thụ đủ tài nguyên máy chủ để khiến các yêu cầu hợp pháp gần như không thể vượt qua. Các loại tấn công Giao thức khác bao gồm Ping of Death, Smurf DDoS và các cuộc tấn công gói bị phân mảnh. Các loại tấn công này được đo bằng các gói mỗi giây (Pps).

3. Tấn công lớp ứng dụng hoặc Tấn công lớp 7

Các cuộc tấn công ở tầng ứng dụng, thường được gọi là các cuộc tấn công lớp 7 liên quan đến lớp thứ 7 của chế độ OSI, nhắm vào lớp nơi các trang web được tạo để gửi đến người dùng đang gửi yêu cầu HTTP. Các loại tấn công lớp 7 khác nhau bao gồm cuộc tấn công ' Slowloris ' khét tiếng, theo đó kẻ tấn công gửi một số lượng lớn yêu cầu HTTP 'từ từ' đến máy chủ mục tiêu, nhưng không bao giờ hoàn thành bất kỳ yêu cầu nào. Kẻ tấn công sẽ tiếp tục gửi các tiêu đề bổ sung theo các khoảng thời gian nhỏ, do đó buộc máy chủ phải giữ kết nối mở cho các yêu cầu HTTP không bao giờ kết thúc này, cuối cùng chiếm đoạt đủ tài nguyên để khiến hệ thống không phản hồi các yêu cầu hợp lệ. Một cuộc tấn công lớp 7 phổ biến khác là cuộc tấn công Lũ HTTP, theo đó, một số lượng lớn các yêu cầu HTTP, GET hoặc POST giả mạo tràn ngập máy chủ được nhắm mục tiêu trong một khoảng thời gian ngắn, dẫn đến việc từ chối dịch vụ cho người dùng hợp pháp. Vì các cuộc tấn công của lớp Ứng dụng thường bao gồm gửi một lượng yêu cầu cao bất thường đến máy chủ mục tiêu, nên chúng được đo bằng các yêu cầu mỗi giây (Rps).

Ngoài các cuộc tấn công vectơ đơn được mô tả ở trên, còn có các cuộc tấn công đa vector nhắm vào các hệ thống và mạng từ nhiều hướng khác nhau cùng một lúc, do đó khiến các kỹ sư mạng gặp khó khăn hơn trong việc đưa ra các chiến lược toàn diện chống lại các cuộc tấn công DDoS. Một ví dụ như vậy về một cuộc tấn công đa vectơ là khi kẻ tấn công kết hợp Bộ khuếch đại DNS, nhắm vào các lớp 3 và 4, với Lũ HTTP nhắm vào lớp 7.

Cách bảo vệ mạng của bạn chống lại cuộc tấn công DDoS

Do hầu hết các cuộc tấn công DDoS hoạt động bằng cách áp đảo máy chủ mục tiêu hoặc mạng có lưu lượng truy cập, điều đầu tiên cần thực hiện để giảm thiểu các cuộc tấn công DDoS là phân biệt lưu lượng truy cập chính và lưu lượng độc hại . Tuy nhiên, như bạn mong đợi, mọi thứ không dễ dàng như vậy, với mức độ đa dạng, phức tạp và tinh vi của các cuộc tấn công này. Trong trường hợp đó, việc bảo vệ mạng của bạn trước các cuộc tấn công DDoS mới nhất và tinh vi nhất đòi hỏi các kỹ sư mạng phải thiết kế các chiến lược được thiết kế cẩn thận để không ném em bé ra ngoài bằng nước tắm. Bởi vì những kẻ tấn công sẽ cố gắng hết sức để làm cho lưu lượng độc hại của chúng có vẻ bình thường, các nỗ lực giảm thiểu liên quan đến việc giới hạn tất cả lưu lượng sẽ hạn chế lưu lượng trung thực, trong khi thiết kế dễ dãi hơn sẽ cho phép tin tặc tránh các biện pháp đối phó dễ dàng hơn. Đó là trường hợp, người ta sẽ phải áp dụng một giải pháp lớp để đạt được giải pháp hiệu quả nhất.

Tuy nhiên, trước khi đến với các kỹ thuật, chúng ta cần phải hiểu rằng vì hầu hết các cuộc tấn công DDoS ngày nay liên quan đến việc chặn đường truyền thông bằng cách này hay cách khác, một trong những điều rõ ràng cần làm là bảo vệ chính bạn và mạng của bạn sẽ dư thừa hơn: băng thông và nhiều máy chủ trải rộng trên nhiều trung tâm dữ liệu trên các vị trí địa lý khác nhau, cũng đóng vai trò là bảo hiểm từ các thảm họa tự nhiên, v.v.

Một điều quan trọng khác cần làm là tuân theo một số thực tiễn tốt nhất của ngành khi nói đến các máy chủ DNS. Loại bỏ các trình phân giải mở là một trong những bước đầu tiên quan trọng để bảo vệ bạn khỏi DDoS, bởi vì trang web này có ích gì nếu không ai có thể giải quyết tên miền của bạn ngay từ đầu? Trong trường hợp đó, người ta cần nhìn xa hơn thiết lập máy chủ DNS kép thông thường mà hầu hết các nhà đăng ký tên miền cung cấp theo mặc định. Nhiều công ty, bao gồm hầu hết các nhà cung cấp dịch vụ CDN hàng đầu, cũng cung cấp bảo vệ DNS nâng cao bằng cách sử dụng các máy chủ DNS dự phòng được bảo vệ đằng sau cùng loại cân bằng tải mà web của bạn và các tài nguyên khác.

Trong khi hầu hết các trang web và blog thuê ngoài lưu trữ của họ cho bên thứ ba, một số người chọn cung cấp dữ liệu của riêng họ và quản lý mạng riêng của họ. Nếu bạn thuộc nhóm đó, một số thực hành công nghiệp cơ bản nhưng quan trọng bạn cần tuân theo liên quan đến việc thiết lập tường lửa hiệu quả và chặn ICMP nếu bạn không cần chúng. Cũng đảm bảo rằng tất cả các bộ định tuyến của bạn bỏ các gói rác . Bạn cũng nên liên lạc với ISP để kiểm tra xem họ có thể giúp chặn lưu lượng truy cập mong muốn cho bạn hay không. Các điều khoản và điều kiện sẽ thay đổi từ ISP này sang ISP khác, vì vậy bạn cần kiểm tra với các trung tâm điều hành mạng của họ để xem họ có cung cấp bất kỳ dịch vụ nào như vậy cho doanh nghiệp không. Nói chung, sau đây là một số bước mà các nhà cung cấp CDN, ISP và quản trị viên mạng thường sử dụng để giảm thiểu các cuộc tấn công DDoS:

Định tuyến lỗ đen

Black Hole Routing, hay Blackholing, là một trong những cách hiệu quả nhất để giảm thiểu một cuộc tấn công DDoS, nhưng nó chỉ cần được thực hiện sau khi phân tích chính xác lưu lượng mạng và tạo ra tiêu chí hạn chế nghiêm ngặt, vì nó sẽ là 'lỗ đen' hoặc định tuyến tất cả lưu lượng truy cập đến một tuyến đường rỗng (lỗ đen) bất kể nó là chính hãng hay độc hại. Về mặt kỹ thuật, nó sẽ phá vỡ một DDoS, nhưng kẻ tấn công sẽ hoàn thành mục tiêu phá vỡ lưu lượng mạng.

Giới hạn tỷ lệ

Một phương pháp khác thường được sử dụng để giảm thiểu các cuộc tấn công DDoS là 'Giới hạn tỷ lệ'. Như tên của nó cho thấy, nó liên quan đến việc giới hạn số lượng yêu cầu mà máy chủ sẽ chấp nhận trong một khung thời gian được chỉ định . Nó rất hữu ích trong việc ngăn chặn những kẻ phá hoại web ăn cắp nội dung và để giảm thiểu các nỗ lực đăng nhập vũ phu, nhưng cần được sử dụng cùng với các chiến lược khác để có thể xử lý các cuộc tấn công DDoS hiệu quả.

Tường lửa ứng dụng web (WAF)

Mặc dù gần như không đủ bản thân, proxy ngược và WAF là một trong những bước đầu tiên người ta cần thực hiện để giảm thiểu một loạt các mối đe dọa, không chỉ DDoS. WAF giúp bảo vệ mạng đích khỏi các cuộc tấn công lớp 7 bằng cách lọc các yêu cầu dựa trên một loạt các quy tắc được sử dụng để xác định các công cụ DDoS, nhưng nó cũng có hiệu quả cao trong việc bảo vệ các máy chủ khỏi SQL, kịch bản chéo trang và yêu cầu giả mạo chéo trang.

Khuếch tán mạng Anycast

Mạng phân phối nội dung (CDN) thường sử dụng mạng Anycast như một cách hiệu quả để giảm thiểu các cuộc tấn công DDoS. Hệ thống hoạt động bằng cách định tuyến lại tất cả lưu lượng truy cập dành cho mạng bị tấn công đến một loạt các máy chủ phân tán ở các vị trí khác nhau, do đó khuếch tán hiệu ứng đột phá của một cuộc tấn công DDoS đã cố gắng.

Cloudflare đề xuất kết thúc các cuộc tấn công DDoS như thế nào với Bảo vệ DDoS miễn phí?

Một trong những mạng phân phối nội dung ưu việt trên thế giới, Cloudflare, gần đây đã tuyên bố rằng họ sẽ bảo vệ khỏi các cuộc tấn công DDoS không chỉ cho các khách hàng trả tiền của mình, mà còn cho các khách hàng miễn phí, bất kể quy mô và quy mô của cuộc tấn công . Đúng như dự đoán, thông báo, được đưa ra vào đầu tuần này, đã tạo ra tiếng vang lớn trong ngành cũng như các phương tiện công nghệ toàn cầu, những người thường sử dụng CDN, bao gồm Cloudflare, hoặc đuổi khách hàng bị tấn công hoặc yêu cầu nhiều tiền hơn từ chúng để tiếp tục bảo vệ. Mặc dù các nạn nhân cho đến bây giờ đã phải tự bảo vệ mình khi bị tấn công, nhưng lời hứa về bảo vệ DDoS miễn phí, không được kiểm soát đã được các blog và doanh nghiệp đón nhận nồng nhiệt bởi các trang web và mạng vẫn bị đe dọa liên tục để xuất bản nội dung gây tranh cãi.

Mặc dù đề nghị của Cloudflare thực sự mang tính cách mạng, nhưng một điều cần được đề cập là đề nghị bảo vệ miễn phí, không có đối xứng chỉ áp dụng cho các cuộc tấn công lớp 3 và 4, trong khi các cuộc tấn công lớp 7 vẫn chỉ có sẵn cho các gói trả phí bắt đầu từ $ 20 mỗi tháng.

Nếu thành công, Ưu đãi của Cloudflare sẽ có ý nghĩa gì đối với 'Hack activism'?

Đúng như dự đoán, thông báo của Cloudflare đã khơi dậy cuộc tranh luận giữa những kẻ tấn công và các chuyên gia bảo mật internet về việc hack đạo đức và tự do ngôn luận. Nhiều nhóm hackunchist, như Chaos Computer Club (CCC) và Anonymous, từ lâu đã cho rằng cần phải tổ chức 'các cuộc biểu tình kỹ thuật số' chống lại các trang web và blog truyền bá tuyên truyền thù hận và những ý thức hệ lớn - thường là bạo lực. Đó là trường hợp, các nhóm tin tặc hoạt động, hoặc tin tặc này, thường nhắm mục tiêu các trang web khủng bố, blog tân nazi và người bán rong khiêu dâm trẻ em với các cuộc tấn công DDoS, với thương vong mới nhất là blog 'Daily Stormer' cực kỳ ca ngợi gần đây vụ giết một nhà hoạt động nhân quyền ở thành phố Charlottesville, Virginia, bởi một kẻ cực đoan cánh hữu.

Trong khi một số người, như Giám đốc điều hành của Cloudflare, Mattew Prince, và EFF (Electronic Frontier Foundation) đã chỉ trích những kẻ tấn công đã cố gắng im lặng phát biểu tự do với các cuộc tấn công DDoS, những người ủng hộ thuyết minh cho rằng các cuộc biểu tình kỹ thuật số của họ chống lại ý thức hệ ghê tởm tổ chức một cuộc trò chuyện dọc theo phong trào 'Chiếm' bắt đầu bằng cuộc biểu tình Chiếm phố Wall nổi tiếng vào ngày 17 tháng 9 năm 2011, gây sự chú ý toàn cầu về sự bất bình đẳng kinh tế xã hội ngày càng tăng trên toàn thế giới.

Mặc dù một số người có thể lập luận rằng DDoS là một công cụ để phản kháng thực sự, cho phép các tin tặc đạo đức hành động nhanh chóng chống lại những kẻ khủng bố, những kẻ lớn và những kẻ ấu dâm để lấy nội dung vô đạo đức (và thường là bất hợp pháp) của chúng ngoại tuyến, những cuộc tấn công như vậy cũng có một mặt tối . Các nhà báo điều tra và người thổi còi thường là mục tiêu của các cuộc tấn công như vậy trong quá khứ và chỉ đến năm ngoái, trang web của nhà báo an ninh mạng, Brian Krebs, đã bị hạ gục bởi một cuộc tấn công DDoS khổng lồ với tốc độ 665 Gbps điên rồ. . Krebs trước đó đã báo cáo về một dịch vụ cho thuê DDoS của Israel có tên là vDOS, dẫn đến việc bắt giữ hai công dân Israel và cuộc tấn công được cho là bị trừng phạt.

Tấn công DDoS và Kế hoạch của Cloudflare để biến chúng thành một thứ của quá khứ

Mặc dù những tuyên bố táo bạo của Cloudflare về việc biến các cuộc tấn công DDoS trở thành một điều nếu trong quá khứ, nhiều chuyên gia cho rằng về mặt công nghệ không thể khiến các cuộc tấn công DDoS trở nên lỗi thời ở giai đoạn này. Mặc dù các tập đoàn khổng lồ như Facebook hay Google có các khoản dự phòng cơ sở hạ tầng cần thiết để đảm bảo rằng họ không phải chịu đựng các cuộc tấn công như vậy, việc mở rộng sự bảo vệ như vậy đến mọi trang web dưới ánh mặt trời có thể đặt ra thách thức đối với cả CDN lớn nhất. Tuy nhiên, Prince đã tuyên bố rằng Cloudflare có khả năng hấp thụ bất cứ thứ gì mà Internet ném vào chúng tôi, vì vậy chỉ có thời gian mới biết liệu các cuộc tấn công DDoS sẽ được gửi vào biên niên sử của lịch sử hay không, hoặc nếu các nhóm hackistist có thể phá vỡ một số về các biện pháp đối phó để thực hiện cuộc thập tự chinh đạo đức của họ chống lại bạo lực, thù hận và bất công.