Khá nhiều nơi bạn đến ngày hôm nay, có một mạng WiFi bạn có thể kết nối. Cho dù đó là ở nhà, tại văn phòng hay tại quán cà phê địa phương, có rất nhiều mạng WiFi. Mỗi mạng WiFi được thiết lập với một số loại bảo mật mạng, có thể mở cho tất cả mọi người truy cập hoặc cực kỳ hạn chế khi chỉ có một số khách hàng nhất định có thể kết nối.

Khi nói đến bảo mật WiFi, thực sự chỉ có một vài tùy chọn bạn có, đặc biệt nếu bạn đang thiết lập mạng không dây tại nhà. Ba giao thức bảo mật lớn hiện nay là WEP, WPA và WPA2. Hai thuật toán lớn được sử dụng với các giao thức này là TKIP và AES với CCMP. Tôi sẽ giải thích một số khái niệm này chi tiết hơn dưới đây.

Lựa chọn bảo mật nào để chọn?

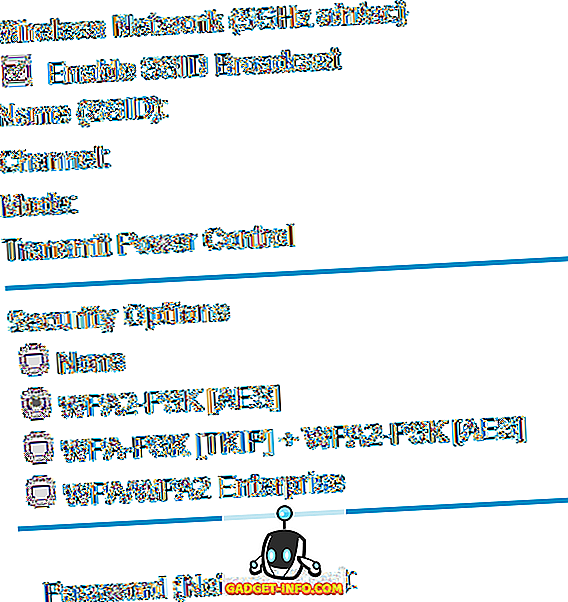

Nếu bạn không quan tâm đến tất cả các chi tiết kỹ thuật đằng sau mỗi một trong các giao thức này và chỉ muốn biết nên chọn giao thức nào cho bộ định tuyến không dây của mình, thì hãy xem danh sách bên dưới. Nó được xếp hạng từ an toàn nhất đến kém an toàn nhất. Tùy chọn càng an toàn bạn có thể chọn, càng tốt.

Nếu bạn không chắc chắn liệu một số thiết bị của bạn có thể kết nối bằng phương pháp an toàn nhất hay không, tôi khuyên bạn nên bật nó và sau đó kiểm tra xem có vấn đề gì không. Tôi nghĩ rằng một số thiết bị sẽ không hỗ trợ mã hóa cao nhất, nhưng thật ngạc nhiên khi phát hiện ra chúng kết nối tốt.

- Doanh nghiệp WPA2 (RADIUS 802.1x)

- AES WPA2-PSK

- WPA-2-PSK AES + TKIP WPA-PSK

- TKIP WPA

- WEP

- Mở (Không bảo mật)

Điều đáng chú ý là WPA2 Enterprise không sử dụng khóa chia sẻ trước (PSK), mà thay vào đó sử dụng giao thức EAP và yêu cầu máy chủ RADIUS phụ trợ để xác thực bằng tên người dùng và mật khẩu. PSK mà bạn thấy với WPA2 và WPA về cơ bản là khóa mạng không dây mà bạn phải nhập khi kết nối với mạng không dây lần đầu tiên.

WPA2 Enterprise phức tạp hơn trong việc thiết lập và thường chỉ được thực hiện trong môi trường công ty hoặc tại các chủ sở hữu rất am hiểu về kỹ thuật. Thực tế, bạn sẽ chỉ có thể chọn từ các tùy chọn từ 2 đến 6, mặc dù hầu hết các bộ định tuyến hiện thậm chí không còn tùy chọn cho WEP hoặc WPA TKIP nữa vì chúng không an toàn.

Tổng quan về WEP, WPA và WPA2

Tôi sẽ không đi sâu vào chi tiết kỹ thuật về từng giao thức này bởi vì bạn có thể dễ dàng Google chúng để có thêm thông tin. Về cơ bản, các giao thức bảo mật không dây bắt đầu bắt đầu từ cuối những năm 90 và đã phát triển kể từ đó. Rất may, chỉ một số ít các giao thức được chấp nhận và do đó nó dễ hiểu hơn nhiều.

WEP

WEP hoặc Wired Equivalent Privacy được phát hành trở lại vào năm 1997 cùng với chuẩn 802.11 cho mạng không dây. Nó được cho là cung cấp bảo mật tương đương với mạng có dây (do đó có tên).

WEP bắt đầu với mã hóa 64 bit và cuối cùng đã đi đến mã hóa 256 bit, nhưng triển khai phổ biến nhất trong các bộ định tuyến là mã hóa 128 bit. Thật không may, ngay sau khi giới thiệu WEP, các nhà nghiên cứu bảo mật đã tìm thấy một số lỗ hổng cho phép họ bẻ khóa WEP trong vòng vài phút.

Ngay cả khi nâng cấp và sửa lỗi, giao thức WEP vẫn dễ bị tổn thương và dễ xâm nhập. Để đối phó với những vấn đề này, Liên minh WiFi đã giới thiệu Truy cập bảo vệ WPA hoặc WiFi, được áp dụng vào năm 2003.

WPA

WPA thực sự chỉ là một biện pháp khắc phục trung gian cho đến khi họ có thể hoàn thiện WPA2, được giới thiệu vào năm 2004 và hiện là tiêu chuẩn được sử dụng hiện nay. WPA đã sử dụng TKIP hoặc Giao thức toàn vẹn khóa tạm thời như một cách để đảm bảo tính toàn vẹn của thông điệp. Điều này khác với WEP, đã sử dụng CRC hoặc Kiểm tra dự phòng theo chu kỳ. TKIP mạnh hơn CRC rất nhiều.

Thật không may, để giữ cho mọi thứ tương thích, Liên minh WiFi đã mượn một số khía cạnh từ WEP, cuối cùng cũng tạo ra WPA với TKIP không an toàn. WPA bao gồm một tính năng mới gọi là WPS (WiFi Protected Setup), được cho là giúp người dùng dễ dàng kết nối các thiết bị với bộ định tuyến không dây. Tuy nhiên, cuối cùng nó cũng có lỗ hổng cho phép các nhà nghiên cứu bảo mật bẻ khóa WPA trong một khoảng thời gian ngắn.

WPA2

WPA2 có sẵn từ đầu năm 2004 và được yêu cầu chính thức vào năm 2006. Thay đổi lớn nhất giữa WPA và WPA2 là việc sử dụng thuật toán mã hóa AES với CCMP thay vì TKIP.

Trong WPA, AES là tùy chọn, nhưng trong WPA2, AES là bắt buộc và TKIP là tùy chọn. Về bảo mật, AES an toàn hơn nhiều so với TKIP. Đã có một số vấn đề được tìm thấy trong WPA2, nhưng chúng chỉ là vấn đề trong môi trường doanh nghiệp và không áp dụng cho người dùng gia đình.

WPA sử dụng khóa 64 bit hoặc 128 bit, phổ biến nhất là 64 bit cho bộ định tuyến gia đình. WPA2-PSK và WPA2-Personal là các thuật ngữ có thể hoán đổi cho nhau.

Vì vậy, nếu bạn cần nhớ một cái gì đó từ tất cả những thứ này, thì đây là: WPA2 là giao thức an toàn nhất và AES với CCMP là mã hóa an toàn nhất. Ngoài ra, WPS nên bị vô hiệu hóa vì rất dễ hack và lấy mã PIN của bộ định tuyến, sau đó có thể được sử dụng để kết nối với bộ định tuyến. Nếu bạn có bất kỳ câu hỏi, hãy bình luận. Thưởng thức!